VanRoey » CyberSécurité » La confiance zéro

La confiance zéro

Une saine méfiance garantit un environnement sûr

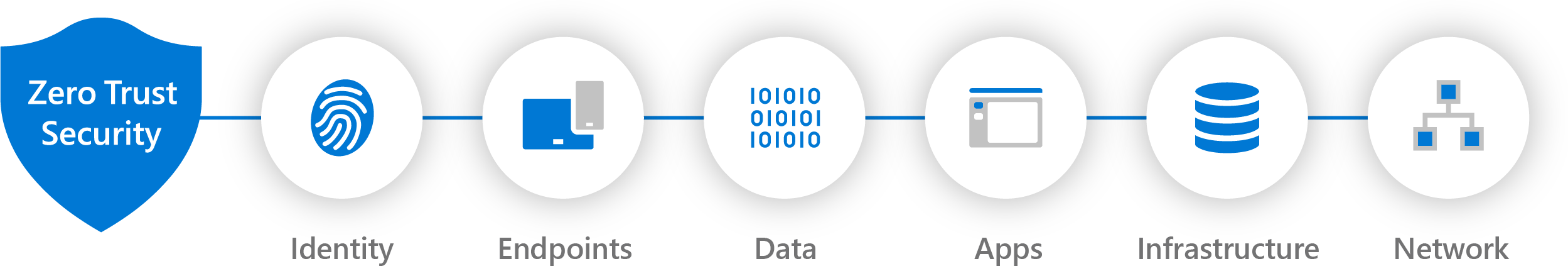

Les organisations ne sont plus limitées à un environnement numérique clairement protégé. Et ce n'est pas n'importe quel utilisateur qui doit être autorisé à tout voir. La confiance zéro est une stratégie de sécurité qui :

Vérifie l'identité de l'utilisateur à tout moment, même dans des environnements de confiance

Accorder explicitement des droits au lieu de les retirer

Diviser votre réseau en "zones de confiance implicites".

Liste noire d'utilisateurs et d'appareils par défaut

3 Principes fondamentaux

Zero Trust est conçu pour s'adapter à la complexité de l'environnement moderne. Il protège les données de l'entreprise où qu'elles se trouvent.

Vérification explicite

Vérifier et autoriser de manière systématique et approfondie lorsqu'un utilisateur final/service demande l'accès à un certain service ou à des données de l'entreprise. Dans les environnements internes et en nuage.

Pas d'accès en tant que base

Les droits d'accès sont réduits au strict minimum grâce à des solutions telles que l'accès "juste à temps" et "juste assez"... Si un utilisateur final est compromis, les dommages restent limités.

Toujours supposer une faute professionnelle

nous supposerons que l'environnement est compromis ou qu'une cyberattaque se produira. Par conséquent, nous créerons une stratégie active et défensive qui nous permettra d'être toujours prêts.

Sécurisation

Id.

Qu'il s'agisse de personnes, de services ou d'appareils, lorsqu'une identité tente d'obtenir un accès, nous la contrôlons et la vérifions.

Pour ce faire, nous utilisons des solutions telles que les politiques de mots de passe, l'accès conditionnel, l'authentification multifactorielle, le principe de "l'autorité minimale"... C'est ce qu'on appelle la gestion de l'identité et le contrôle d'accès.

Sécurisation

Dispositifs

Tous les appareils sur lesquels travaillent les utilisateurs finaux sont configurés de manière sécurisée. Nous faisons la distinction entre les appareils de l'organisation et les appareils personnels.

Cela comprend la configuration sécurisée des ordinateurs portables, la mise à jour des applications et des microprogrammes, la fourniture d'antivirus et d'EDR, l'application de politiques,... C'est ici que l'on parle de gestion des points finaux.

Sécurisation

Données et applications

Bien entendu, nous veillons également à ce que les données soient en sécurité, même lorsqu'elles quittent l'environnement sécurisé de l'entreprise.

Les données confidentielles sont classées et cryptées en tant que telles. L'accès peut être limité en fonction de ces attributs. Nous sécuriserons également les applications externes (par exemple Salesforce) avec un accès conditionnel.

Sécurisation

Infrastructure

Nous construisons une architecture de confiance zéro. Pensez à mettre en œuvre la télémétrie pour détecter les attaquesmais aussi à des services tels que (entre autres) contrôle d'accès au réseau (CNA) et de pare-feu pour restreindre l'accès au réseau.

Il ne s'agit donc pas seulement de configurations au sein de vos environnements en nuage, mais aussi de l'utilisation de la technologie de l'information et de la communication. Microsoft 365.

Zones de confiance implicites

Le principe de confiance zéro est basé sur la segmentation. Il crée plusieurs réseaux sécurisés clairement délimités que nous appelons zones de confiance implicites. Chacun d'entre eux dispose de ses propres méthodes d'authentification et d'autorisation et d'une surveillance active.

La confiance zéro ne s'obtient pas du jour au lendemain. Il s'agit d'un état d'esprit et d'un processus complexe qui nécessite des ajustements constants. Il est important d'y réfléchir en profondeur.

Nous vous proposons un parcours pour évaluer la fonctionnalité, l'expérience utilisateur et le déploiement de ces différentes fonctionnalités au sein de Microsoft 365, entre autres, pour prévenir, détecter et répondre aux cyberattaques et protéger la propriété intellectuelle.

Ceci par le biais d'un feuille de route concrète qui ont les compétences nécessaires Les budgets et les ressources seront affectés à la migration vers un environnement moderne basé sur la confiance zéro.

La confiance se mérite

Donnez la chance à nos collaborateurs, qui ont des années d'expérience dans des milliers d'environnements différents, d'appliquer leurs connaissances à votre environnement et de gagner votre confiance.

n° de TVA *

Pourquoi VanRoey.be ?

- Nous sommes Partenaire ASDP chez Microsoft...cela garantit que dans les 15 minutes, nous aurons un spécialiste de niveau 3 pour Azure, Office 365, Dynamics 365... ...avec accès à leurs centres de données.

- VanRoey.be a +25 ans d'expérience dans des milliers d'environnements différentsCette connaissance est utile.

- Grâce à notre maximum de partenariats Avec des sociétés comme Microsoft, HPE, Veeam, Fortinet... nous pouvons forcer le soutien des fabricants si nécessaire.

- Nous avons beaucoup de prouvé réussites.

- Nous sommes une entreprise qui se concentre. Cela conduit à un maximum de certification et de partenariats, et même (EMEA)..

- Le fait que le gouvernement belge ait récemment contrat de sécurité La prolongation de 4 ans de notre contrat en dit long.

- Enregistrement