En se faisant passer pour le PDG, les cybercriminels s'approprient ce pouvoir en falsifiant les comptes de courrier électronique des dirigeants, par exemple en demandant aux employés de transmettre des données financières, confidentielles ou critiques pour l'entreprise ou d'effectuer des transactions. En fait, les cybercriminels qui fraudent les PDG abusent donc de l'obéissance de l'employé.

Des cibles différentes, des tactiques différentes.

La fraude aux PDG peut être réalisée de différentes manières : selon la victime visée, le cybercriminel jette un bâton différent...

Phishing

Le phising est la tactique bien connue qui consiste à envoyer un courrier électronique à un grand nombre d'utilisateurs. Le message consiste généralement en Un message financier tentant ou un avertissement vous demandant de vous connecter via un lien (par exemple sur PayPal, votre compte Apple ou votre compte bancaire) qui tentera de récupérer vos données de connexion ou de vous livrer votre logiciel malveillant si vous cliquez dessus et suivez les instructions.Comparez cela à la pêche à la ligne dans un grand étang avec beaucoup de poissons. Chaque pêcheur patient aura un jour ou l'autre une piqûre.

Spear Phishing

Le harponnage est un procédé similaire mais plus ciblé. Le cybercriminel utilise une lance et l'éjecte sur un poisson spécifique. Le message contient des données plus personnalisées, que les cybercriminels ont recueillies sur les médias sociaux et d'autres canaux publics. Contrairement au harponnage, les chances que la victime accomplisse réellement l'acte ou la transaction d'argent ou de données demandée sont beaucoup plus grandes. Les victimes typiques du Spear Phishing sont les services financiers, les RH, l'informatique et la R&D. Si les faux messages semblent provenir de votre PDG, qui demande des informations spécifiques auxquelles tout le monde ne sait pas que vous avez accès, le piège est difficile à voir.

La chasse à la baleine pour cadres

Parfois, les cybercriminels qui fraudent les PDG s'attaquent immédiatement au gros poisson, la baleine. En se faisant passer pour un partenaire commercial distingué ou une personnalité haut placée au sein de l'organisation, ils s'en prennent immédiatement au PDG lui-même ou à un autre dirigeant. L'objectif reste le même : extraire de l'argent et des données précieuses. La chasse à la baleine pour cadres se caractérise par une grande connaissance de l'entreprise cible et des victimes en personne. Il s'agit donc d'une méthode de travail longue et coûteuse pour les cybercriminels, ce qui explique qu'elle soit surtout utilisée dans les grandes entreprises riches.

La fraude des PDG s'inscrit aussi parfois dans un contexte de sécurité. Ingénierie socialeIl s'agit de toute forme de cybercriminalité qui repose sur la manipulation psychologique des victimes par l'utilisation d'informations personnelles. La collecte d'informations sur les victimes sur les médias sociaux (également appelée "exploitation minière") en fait généralement partie.

La fraude des PDG se manifeste donc sous diverses formes. La forte augmentation du nombre de signalements montre que cette façon de travailler est très populaire parmi les cybercriminels. Les organisations qui sont en phase de forte croissance en sont souvent les victimes. Les nouveaux employés ne connaissent pas encore les habitudes de leurs supérieurs et sont donc moins capables de reconnaître les comportements déviants et les questions inhabituelles.

5 conseils pour s'armer contre la fraude des PDG

1. localiser le risque

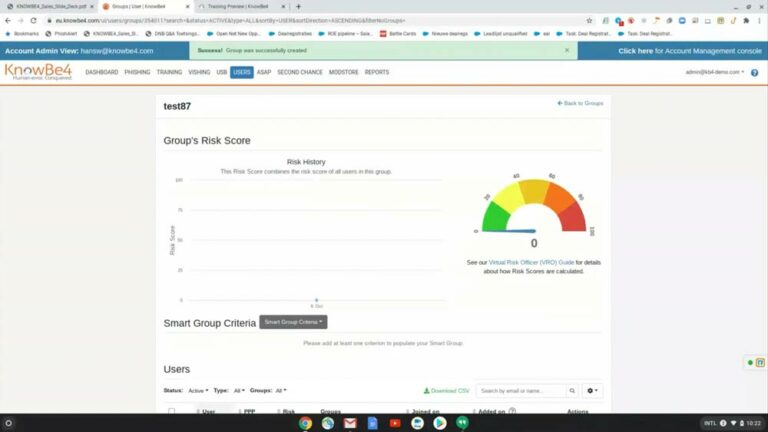

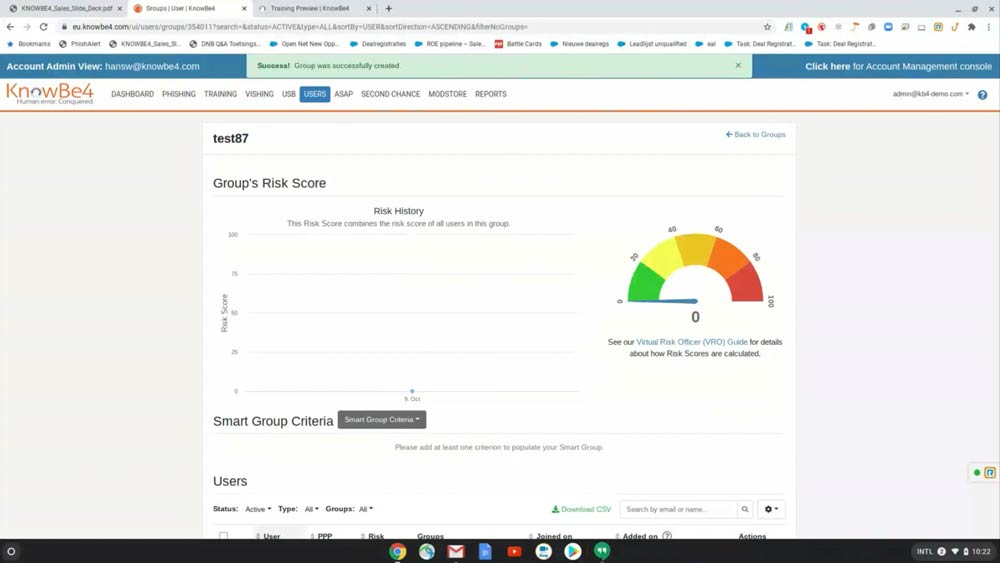

En déterminant qui et quels départements de votre organisation sont les plus vulnérables, vous pouvez fournir une sécurité plus ciblée. Outre les cadres eux-mêmes, les employés des RH, de l'informatique et des finances sont le plus souvent visés. Dans les organisations à forte intensité de R&D, les chercheurs de pointe sont aussi parfois les victimes. Pensez comme un cybercriminel. Qui a accès à des informations sensibles et précieuses ? Qui relève directement du PDG, du directeur général ?

2. installer les outils de sécurité de base

Authentification à deux facteurs, filtres de courrier électronique, logiciels anti-virus, gestion des accès et des niveaux d'autorisation... Ce sont là quelques-uns des moyens les plus essentiels pour sécuriser votre informatique. L'investissement dans des solutions de sécurité pâle par rapport au coût d'un piratage informatique à grande échelle ou cryptolocker.

3. mettre en œuvre une politique de sécurité active

La plupart des entreprises ont une politique active de ressources humaines, qui définit ce qui est attendu de leurs employés. Dans quelle mesure la cybersécurité est-elle incluse ? Les grandes entreprises ont souvent une forme de politique de sécurité, mais celle-ci est souvent très limitée et évolue rarement en fonction des techniques changeantes utilisées par les cybercriminels. Dans les petites organisations, une politique de sécurité active n'existe généralement pas.

Comment vos collaborateurs traitent-ils les courriels de source inconnue ? Y a-t-il une gestion des mots de passe ? Tout le monde sait-il quels sont les rendez-vous concernant l'accès au WiFi ou le travail à domicile ? ... Soyez proactif dans ce domaine et fixez des lignes directrices claires.

4. des procédures standard simples

Une politique donne une orientation aux personnes et à l'organisation. Les procédures garantissent le maintien de la politique. Cependant, il faut limiter le nombre de procédures et les garder simples. Un enchevêtrement de procédures complexes a un impact négatif sur l'efficacité de vos opérations et sera bientôt rejeté par les employés. Bien que la taille des procédures dépende évidemment de la taille de l'organisation.

Par exemple, les procédures relatives à l'information sur les cyber-menaces et à leur résolution ont beaucoup de sens. Comme les attaques de fraude des PDG sont généralement très ciblées, il est important de déterminer qui vous informe, quand et comment. Vous pouvez également fournir des procédures pour tester et augmenter systématiquement le niveau de sécurité.

5. formation à la sensibilisation à la sécurité

Ce dernier conseil est peut-être le plus important. Il est essentiel de sensibiliser tous les employés aux menaces. Assurez-vous qu'ils savent ce qu'est, par exemple, la fraude des PDG, qu'ils sont conscients du phishing, du spear-phishing et de la chasse aux PDG. Assurez-vous que les différents profils de risque au sein de votre organisation ont chacun leur propre risque. À quel type d'attaque peut s'attendre un employé des RH ? À quel type d'attaque peut s'attendre un ingénieur en R&D ? Quelles informations les pirates utilisent-ils via l'ingénierie sociale ? En d'autres termes, à quoi devez-vous faire attention lorsque vous publiez quelque chose sur les médias sociaux, par exemple ?

En outre, il est important que chacun connaisse et utilise les outils, les politiques et les procédures de sécurité. Security Awareness Pour vos employés, il s'agit d'un programme continu avec des tests réguliers à des moments inattendus.

partager cet article :