VanRoey » Le lieu de travail numérique » Microsoft 365 » Microsoft Enterprise Mobility & ; Security Suite

Microsoft Enterprise Mobility & ; Security Suite

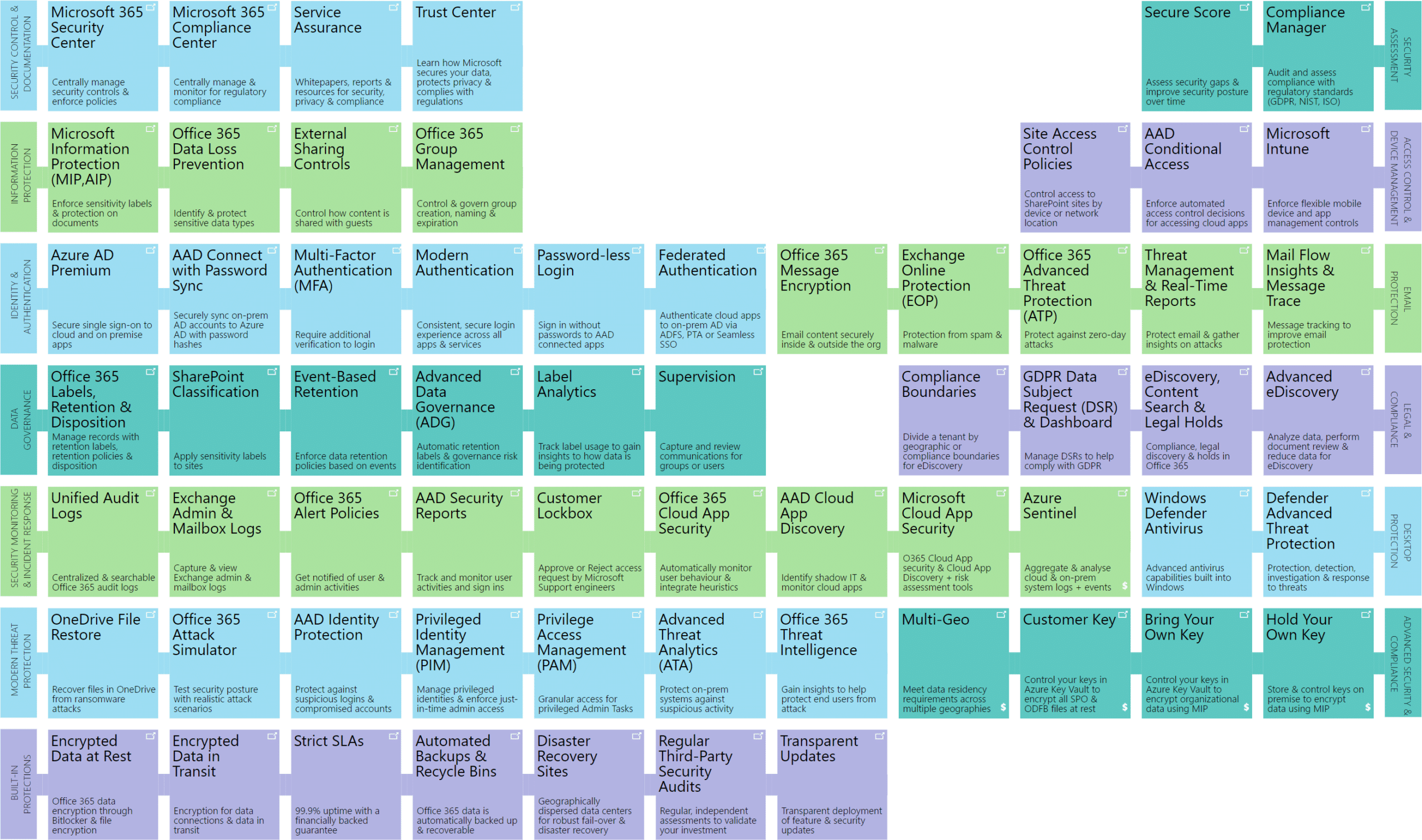

AMÉLIORER VOTRE SÉCURITÉ SANS LIMITER LA MOBILITÉ grâce à la sécurité Microsoft

Un employé doit pouvoir travailler en toute sécurité de n'importe où et sur n'importe quel appareil, ce qui pose des défis et des risques majeurs en termes de gestion et de sécurité :

est une collection d'outils de gestion avancés.

comprend des solutions intelligentes de sécurité dans les nuages

Donne aux employés une identité centrale

facilite le partage et la sécurisation des documents

Sécuriser et gérer les appareils mobiles avec Intune, MDM et MAM...

une identité centralisée pour tous

Une identité commune par utilisateur donne accès à Active Directory sur site et à Azure Active Directory en nuage.

Profitez de la commodité de l'authentification unique pour presque toutes les applications de votre entreprise, non seulement pour les applications Microsoft Office 365, mais aussi pour des milliers d'autres applications SaaS populaires.

Des utilisateurs spécifiques en dehors de votre organisation (partenaires, membres d'équipes externes...) peuvent également être soumis à des politiques et avoir accès à un meilleur travail en commun et partager des données.

Travaillez en toute sécurité à partir de n'importe quel appareil - votre smartphone, tablette, Mac ou PC préféré - de n'importe où, que l'appareil appartienne à l'entreprise, à l'employé (BYOD) ou soit géré à distance.

Sécurité totale innovante

Grâce à l'énorme quantité de données de recherche sur la sécurité de Microsoft, profitez de l'apprentissage machine et de l'I.A. qui détecte les anomalies dans l'activité et prévient instantanément les menaces, tant sur site que dans le cloud.

Réduire la zone d'attaque en limitant le nombre de comptes confidentiels et en revoyant régulièrement les droits d'accès.

Activez le partage de fichiers sécurisé en interne/externe, ce qui vous permet de classer les fichiers, de suivre leur utilisation et de les protéger où que ce soit, sans autoriser le partage, la copie, l'impression ou d'autres actions, par exemple.

Protégez votre organisation avec une authentification unique, une authentification multi-facteurs et un accès conditionnel basé sur l'utilisateur, l'emplacement, le périphérique, les paramètres de sécurité et / ou les applications, sans affecter les utilisateurs autorisés.

Une gestion simplifiée et approfondie

Les employés disposent d'un portail libre-service où ils peuvent gérer les mots de passe ou les NIP, accéder aux applications et aux groupes et inviter des partenaires externes à collaborer à des applications d'entreprise, le tout sans l'aide de l'informatique.

Un emplacement central vous permet de tout gérer et de tout consulter, ce qui vous permet de gérer toutes les identités d'utilisateurs, de surveiller les mises à jour sur l'état de l'infrastructure d'identité, de consulter les rapports sur les activités des utilisateurs et les journaux de vérification.

Configurez de manière centralisée tous les périphériques, politiques et certificats nécessaires pour que les utilisateurs puissent accéder facilement à leurs e-mails, Wi-Fi, applications et leurs données, et que leurs périphériques préférés soient prêts à l'emploi sans avoir à configurer eux-mêmes beaucoup de choses.

Profitez de politiques de sécurité complètes pour les applications, telles que la possibilité de restreindre le copier/coller et d'enregistrer sous. Vous n'avez pas besoin de déployer un périphérique et pouvez même appliquer des politiques d'application sur vos périphériques personnels.

Informations complémentaires sur les solutions intégrées :

Permet de sécuriser la productivité mobile dans un environnement BYOD grâce à la gestion des appareils mobiles et des applications (MDM et MAM), une solution solide comme le roc.

Configurez et gérez à distance les déploiements de PC et permettez à vos employés de travailler en toute sécurité avec leurs périphériques et applications préférés. mettez en place une politique applicative détaillée pour contrôler l'accès et l'utilisation des données tout en maintenant l'expérience utilisateur Office familière sans que les utilisateurs aient à abandonner leurs périphériques ou la confidentialité.

De plus, Intune offre également un accès conditionnel, qui peut être refusé ou non, selon l'emplacement, le comportement, les droits, l'appareil, etc. Pour en savoir plus sur Intune, consultez le site cette page.

Premiers pas avec Microsoft EMS ?

Posez votre question ici ou prenez rendez-vous pour une entrevue avec nos experts certifiés Microsoft.

n° de TVA *

Webinaire

Récemment, VanRoey.be a entamé un partenariat avec Scappman. Une start-up belge pour l'installation et la mise à jour automatisées d'applications tierces. Cliquez ici pour regarder notre webinaire sur Microsoft Intune et découvrir les avantages de Scappman.

Vue d'ensemble | Mobilité d'entreprise + Sécurité E3 € 9 Azure Active Directory Premium P1 | Mobilité d'entreprise + Sécurité E5 € 13,9 Azure Active Directory Premium P2 |

Contrôle d'identité et d'accès | E3 | E5 |

Sécurité et contrôle d'accès simplifiésGestion centralisée de l'authentification unique pour vos périphériques, votre centre de données et le cloud. | .. | .. |

Authentification multi-facteursAméliorez l'authentification de connexion avec des options d'authentification, y compris les notifications pour les appels téléphoniques, les messages texte ou les applications mobiles, et utilisez les contrôles de sécurité pour détecter les incohérences. | .. | .. |

Accès conditionnelDéfinissez des politiques contextuelles pour la surveillance au niveau de l'utilisateur, de l'emplacement, du périphérique et de l'application afin d'accorder, de bloquer ou d'examiner l'accès des utilisateurs. | .. | .. |

Accès conditionnel fondé sur le risqueSécurisez les applications et les données importantes en temps réel grâce à l'apprentissage automatique et au graphique de sécurité intelligent de Microsoft qui vous permet de bloquer l'accès en cas de risque. | .. | |

Rapports de sécurité avancésSurveillez les activités suspectes à l'aide de rapports, de vérifications et d'alertes et résolvez les problèmes de sécurité potentiels au moyen de recommandations ciblées. | .. | .. |

Gestion privilégiée de l'identitéFournir un accès rapide et à la demande aux services en ligne par l'administrateur grâce à des rapports et à des alertes concernant l'accès. | .. | |

Licence d'accès client Windows Server (CAL)Donnez à chaque utilisateur l'accès aux fonctions du serveur à partir de plusieurs appareils à un prix fixe. | .. | .. |

Gestion de la productivité mobile | E3 | E5 |

Gestion des appareils mobiles (MDM/MAM)Avec la gestion des applications mobiles (MAM) et la gestion des appareils mobiles (MDM), enregistrez les appareils personnels et d'entreprise afin de pouvoir mettre en œuvre les paramètres et la conformité, et sécuriser les données de l'entreprise. | .. | .. |

Gestion des applications mobilesPubliez, configurez et mettez à jour des applications mobiles sur des appareils enregistrés et non enregistrés et sécurisez ou supprimez les données d'entreprise relatives aux applications. | .. | .. |

Protection des données Microsoft Office 365 avancéeDéveloppez les capacités de gestion et de sécurité pour les utilisateurs, les périphériques, les applications et les données tout en continuant à offrir une expérience utilisateur finale complète et productive. | .. | .. |

Gestion intégrée du PCGérez de façon centralisée les PC, les ordinateurs portables et les appareils mobiles à partir d'une console de gestion unique avec des rapports de configuration matérielle et logicielle détaillés. | .. | .. |

Gestion intégrée sur siteÉtendez votre gestion sur site au cloud avec une seule console grâce à l'intégration de Microsoft System Center Configuration Manager et Microsoft System Center Endpoint Protection pour une gestion améliorée des PC, Mac, serveurs Unix/Linux et périphériques mobiles. | .. | .. |

Protection de l'information | E3 | E5 |

Protection permanente des donnéesCrypte les données confidentielles et définit les droits de l'utilisateur pour une sécurité permanente, quel que soit l'endroit où les données sont stockées ou partagées. | .. | .. |

Classification et étiquetage intelligents des donnéesConfigurez des stratégies pour classer et étiqueter automatiquement les données en fonction de leur confidentialité, puis appliquez une sécurité permanente. | .. | |

Suivi et retrait de documentsSurveillez les activités de données partagées et révoquez les droits d'accès en cas d'événements imprévus. | .. | .. |

Gestion des clés de chiffrement en fonction des besoins réglementairesChoisissez des options de gestion de clés standard ou implémentez et gérez vos propres clés pour vous conformer à la réglementation. | .. | .. |

Sécurité basée sur l'identité | E3 | E5 |

Analyse avancée des menaces MicrosoftDétecter les comportements anormaux dans les systèmes sur site et identifier les attaques ciblées et les menaces avancées de l'intérieur avant qu'elles ne causent des dommages. | .. | .. |

Sécurité des applications Microsoft CloudBénéficiez d'une visibilité, d'un contrôle et d'une protection accrus sur vos applications en nuage et identifiez les menaces, les comportements anormaux et autres problèmes de sécurité dans les nuages. | .. | |

Protection avancée contre les menaces AzureSuivez et enquêtez sur les attaques avancées et les comportements suspects sur site et dans le nuage. | .. |

- Enregistrement