Social engineering

Techniek waarbij een hacker, oftewel social engineer, mensen manipuleert om ze bepaalde handelingen te laten uitvoeren of vertrouwelijke informatie bekend te laten maken. Er bestaan verschillende vormen van social engineering, zoals phishing, tailgating, baiting, vishing enzovoort.

Phishing

Wanneer een hacker je via email probeert te misleiden, zodat je gevoelige informatie vrijgeeft of een bepaalde actie onderneemt die gevaarlijk kan zijn voor jezelf of je organisatie (vb. Klikken op een link, een geïnfecteerde bijlage downloaden). In een phishing mail wordt vaak gevraagd een dringende handeling uit te voeren. Hackers willen namelijk een gevoel van urgentie creëren, zodat je snel reageert en een verkeerde keuze maakt.

Spear phishing

Een vorm van phishing die meer gericht is op een specifieke persoon of organisatie. De hacker doet eerst onderzoek naar zijn of haar doelwit, om dan op een zo specifiek en persoonlijk mogelijke wijze het slachtoffer te overtuigen een mogelijk gevaarlijke actie uit te voeren.

Vishing

Vishing oftewel voice phishing is een techniek waarbij een hacker zijn of haar slachtoffers telefonisch probeert te bereiken. Door zo geloofwaardig mogelijk over te komen, wil de hacker je misleiden zodat je vertrouwelijke informatie aan hem of haar vrijgeeft.

Smishing

Smishing, ook wel sms-phishing, is een vorm van phishing waarbij de hacker je via sms-berichten tracht te misleiden.

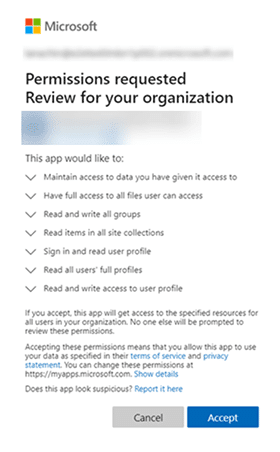

Consent phishing

Tailgating

Tactiek waarbij een social engineer probeert om fysieke toegang te krijgen tot je organisatie, door bijvoorbeeld een werknemer met behulp van trucjes mee naar binnen te volgen. Hij kan bijvoorbeeld doen alsof hij in je bedrijf werkt of doen alsof hij iets komt leveren. Door dicht achter de gemachtigde persoon te blijven, kan de hacker eenvoudig langs fysieke toegangscontroles voorbijgaan. Ook kan hij de werknemer bijvoorbeeld dwingen een deur open te maken.

Pretexting

Techniek waarbij een social engineer liegt om privégegevens te verkrijgen. Door middel van een verzonnen verhaal tracht hij of zij je vertrouwen te winnen, zodat jij de informatie geeft die de hacker wenst. Zo kan de hacker zich bijvoorbeeld ook voordoen als een andere persoon, zoals een IT-medewerker of een controleur.

Baiting

Baiting is een social engineering techniek waarbij tastbare items gebruikt worden, zoals bijvoorbeeld een USB-stick. De hacker programmeert de USB-stick zodat deze bij gebruik ervan zorgt voor een verbinding tussen het toestel van de gebruiker en het toestel van de hacker, en alle data verzameld en doorgestuurd worden. De USB-stick hoeft enkel maar achtergelaten te worden op een kantoor, receptie, parking enzovoort, zodat een nieuwsgierige gebruiker deze opmerkt en wilt weten wat erop staat.

Heb je nog een vraag of wens je meer informatie over onze security aanpak? Neem dan zeker contact met ons op, onze consultants helpen je graag verder!